Charakterystyka systemu OSSEC

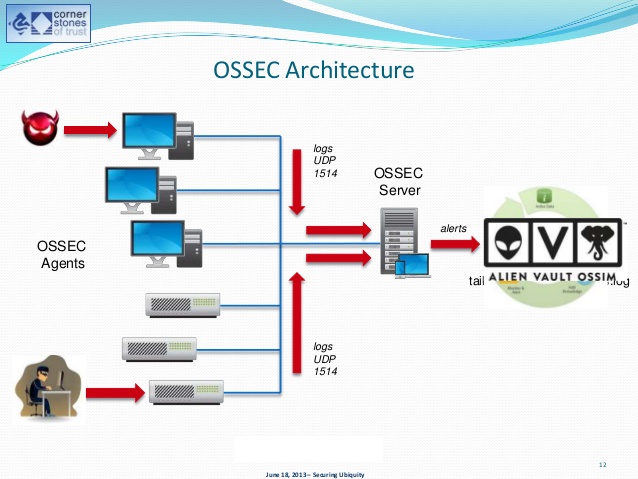

Architektura tego Host-based Intrusion Detection System oparta jest na komponentach monitorujących zarówno systemy operacyjne serwerów i użytkoników, jak i komponenty infrastruktury teleinformatycznej. Zdarzenia dotyczące zmian w konfiguracji poszczególnych monitorowanych elementów przesyłane są do głównego serwera OSSEC, który w zalezności o wagi danego zdarzenia generuje alarmy o różnych poziomach krytycznoąci (zobacz przykładowe alarmy wygenerowane w naszym laboratorium).

OSSEC jest w pełni funkcjonalną, zaawansowaną platformą do monitorowania oraz kontroli systemów informatycznych oraz przetwarzanych w nich danych. Rozwiązanie to łączy funkcje systemów HIDS (host-based intrusion detection), monitorowania logów (dzienników zdarzeń) oraz systemów SIM/SIEM w prostym i pełnym funkcjonalnie rozwiązaniu.

OSSEC jest w pełni funkcjonalną, zaawansowaną platformą do monitorowania oraz kontroli systemów informatycznych oraz przetwarzanych w nich danych. Rozwiązanie to łączy funkcje systemów HIDS (host-based intrusion detection), monitorowania logów (dzienników zdarzeń) oraz systemów SIM/SIEM w prostym i pełnym funkcjonalnie rozwiązaniu.

Kluczowe funkcje

Zgodność z wymaganiami prawnymi

OSSEC pomaga klientom uzyskać zgodność z wymaganiami prawnymi jak:

- Krajowe Ramy Interoperacyjności

- Ustawa o ochronie danych osobowych, Rozporządzenie RODO / GPR (zobacz naszą ofertę związaną z RODO)

- PCI, HIPAA

- wymagania normy PN-ISO/IEC 27001 itp.

Zachowanie zgodności z wymaganiami prawnymi pomaga odbiorcom naszych usług wykrywać nieautoryzowane zmiany w systemach plików oraz wykrywać podejrzane zachowania aplikacji poprzez zaawanasowaną analizę dzienników zdarzeń.

Niezależność od platformy

Rozwiązanie oparte o OSSEC pozwala na implementację HIDS w architekturze klient / serwer budując odpowiednie polityki na takich platformach jak Linux, Solaris, AIX, HP-UX, BSD, Windows, Mac oraz Vmware ESX.

Alarmy czasu rzeczywistego oraz ich dostosowywanie do środowiska

OSSEC pozwala odbiorcom naszych usług na dostosowanie do własnych potrzeb mechanizmów powiadamiania o incydentach. Nie każdy incydent musi natychmiastowo wzbudzać alarm. Poprzez odpowiednią konfigurację, możemy priorytetyzować incydenty, aby skupić się w głównej mierze na tych o statusie „krytyczny”. Możliwość zintegrowania systemu z systemami poczty elektronicznej (SMTP), bramkami GSM (SMS) czy syslog’iem pozwala na bieżące informowanie klientów o wykrytych zdarzeniach.

Opcje aktywnego reagowania pozwalają na natychmiastowe zablokowanie ataku czy innego niepożądanego zdarzenia.

Integracja z istniejącą infrastrukturą informatyczną

OSSEC pozwala na zintegrowanie go z obecnie posiadanymi rozwiązaniami, jak SIM/SEM (Security Incident Management/Security Events Management) dla potrzeb centralnego raportowania oraz korelowania zdarzeń.

Scentralizowane zarządzanie

W ramach uruchamiania systemu OSSEC, dostarczamy serwer centralnego zarządzania, którego zadaniem jest zarządzanie politykami na wszystkich urządzeniach (platformach) podłączonych do systemu.

Monitorowanie agentowe i bezagentowe

Oferujemy, w ramach budowania systemu OSSEC, wygodne i elastyczne podejście zarówno agentowego monitorowania (jak i bez agenta) dla systemów oraz komponentów infrastruktury sieciowej (routery i firewall’e). Takie podejście pozwala zachować zgodność z wymaganiami prawnymi czy polityki bezpieczeństwa w zakresie zainstalowanego oprogramowania w danym systemie.

Główne cechy systemu

Sprawdzanie integralności systemu plików

Naruszenie integralności systemu plików jest następstwem każdego ataku na sieci komputerowe czy systemy operacyjne. Celem sprawdzania integralności systemu plików jest wykrycie każdej nieautoryzowanej zmiany oraz powiadomienie odpowiednich osób poprzez wygenerowanie stosownych alarmów.W ten sposób można wykryć atak z zewnątrz, nieautoryzowane działanie użytkowników (a także administratorów), zmiany w plikach, folderach, bazach danych, rejestrach systemowych, ustawieniach systemu (uprawnień) itp.

Monitorowanie dzienników zdarzeń (log monitoring)

Systemy operacyjne potrzebują informowania swoich właścicieli o swoich problemach, ale potrzebują interfejsu, aby trafić do drugiej strony (właściciela systemu). Każdy system operacyjny, aplikacja biznesowa, urządzenie w sieci generuje dzienniki zdarzeń (logi) aby komunikować się ze światem zewnętrznym. OSSEC zbiera te zdarzenia, poddaje je drobiazgowej analizie oraz koreluje zdarzenia w taki sposób, aby poinformować dział bezpieczeństwa że coś poszło nie tak (nastąpił atak, wystąpiły błędy w aplikacji, itp.). Taka wiedza potrafi odpowiednio zarządzać infrastrukturą oraz poddać analizie kiedy zmieniła się np. konfiguracja reguł firewall’a, albo kiedy została zainstalowana aplikacja na komputerze danego użytkownika. Poprzez monitorowanie dzienników zdarzeń, OSSEC pozwala na to wszystko.

Wykrywanie rootkit’ów

Kryminaliści (nazywani hackerami, cyberprzestępcami itp.) naruszając mechanizmy bezpieczeństwa, zacierają ślady po swoich działaniach utrudniając dalszą analizę powłamaniową gdy zostanie wykryte naruszenie bezpieczeństwa systemu. Poprzez mechanizmy wykrywania rootkitów zapewniamy Państwu narzędzia, które wychwycą i zaraportują takie aktywności oraz działanie złośliwego oprogramowania (np. trajanów, wirusów itp.)

Aktywna ochrona

Dzięki temu rozwiązaniu pozyskuje się natychmiast wiedzę o działaniach niepożądanych w infrastrukturze IT oraz można podjąć natychmiastową gdy wydarzy się coś niepożądanego. Skończyły się już czasy, gdy wykrywanie złowrogich działań oraz podejmowanie działań opierało się wyłącznie o działania administratorów systemów IT.