Skrócony opis usługi

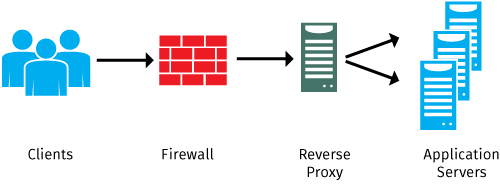

Przedstawiamy Państwu kolejną naszą usługę w wachlarzy usług technicznych – Reverse PROXY. Polega ona na zaprojektowaniu dla klienta i zbudowaniu w jego infrastrukturze, zestawu dedykowanych zabezpieczeń dla usług aplikacyjnych naszych klientów. Zabezpieczenia te chronią przed szkodliwą działalnością cyberprzestępców oraz przed niszczycielskim działaniem złośliwego oprogramowania. Usługa R.PROXY, o której mowa, składa się ze specjalnego pośrednika sieciowego, obsługującego natywnie protokół HTTP, zlokalizowanego pomiędzy użytkownikiem usługi (aplikacji) klienta, a infrastrukturą techniczną klienta, na której działają chronione aplikacje.

W czasie ataku, większość szkodliwej komunikacji bierze na siebie i obsługuje usługa Reverse PROXY. Ogromną zaletą tego rozwiązania jest to, że nie trzeba dokonywać poważnych zmian w konfiguracji systemów aplikacyjnych w trakcie ich działania. Jak wiadomo, w zorganizowanych ośrodkach przetwarzania danych, każda zmiana w systemie aplikacyjnym musi przejść pewien (nie rzadko dość długi czasowo) proces obsługi zmian. Usługa Reverse PROXY jest pod tym względem bardzo wygodna, bezpieczna i nie wymaga przechodzenia procesów zarządzania zmianą w produkcyjnych środowiskach aplikacyjnych.

Jakie korzyści niesie za sobą korzystanie z tej usługi?

Reverse PROXY, zabezpieczając infrastrukturę aplikacyjną wspiera przede wszystkim procesy biznesowe w zapewnieniu im ciągłości działania. Od strony technicznej, usługa wspiera:

- zabezpieczenie usług aplikacyjnych przed włamaniem, uszkodzeniem aplikacji i wyciekiem danych, poprzez:

- wyeliminowanie możliwości zastosowania większości znanych ataków aplikacyjnych (zdefiniowanych przez OWASP)

- wprowadzenie mechanizmów heurystycznych wykrywających anomalie w protokołach aplikacyjnych

- wyeliminowanie wpływu wystąpienia ataków DoS / DDoS na infrastrukturę aplikacyjną

- zapewnienie ciągłości działania aplikacji klienta dla odbiorców usług poprzez:

- zabezpieczenie infrastruktury klienta przed skutkami wystąpienia ataków przeciążeniowych DoS / DDoS i w konsekwencji odmowy działania usługi w wyniku uszkodzenia aplikacji

- wprowadzenie dodatkowych zabezpieczeń na wszystkich poziomach modelu OSI

- możliwość swobodnego skalowania wydajności usługi

- wprowadzenie mechanizmów WAF (Web Application Firewall) dostosowanych do aplikacji klienta dodając do nich dodatkową ochronę, np:

- dodanie szczegółowych reguł wychwytujących zapytania do usług aplikacyjnych, które to zapytania nie są standardowe dla danej aplikacji klienta

- praktyczną realizację wymagań prawnych oraz norm branżowych w celu zapewnienia należytej staranności przy zabezpieczaniu danych wrażliwych.

Dla kogo?

- firmy świadczące usługi w sieci Internet,

- firmy zajmujące się handlem elektronicznym

- firmy realizujące płatności przez Internet lub świadczące inne usługi finansowe

- firmy, których procesy biznesowe uzależnione są od wizerunku firmy na rynku, które chcą zapewnić wysoki poziomu dostępności własnych usług oraz zapewnić bezpieczeństwo danych

- urzędy administracji publicznej, dla których ciągłość działania serwisów internetowych (w tym serwisów BIP) wymuszana jest przez prawodawstwo w PL

- urzędy administracji publicznej, chcące zrealizować wymagania zapisane w rozporządzeniu Rady Ministrów z dnia 12 kwietnia 2012 r. w sprawie Krajowych Ram Interoperacyjności

- firmy wdrażające systemy zarządzania jakością i systemy zarządzania bezpieczeństwem informacji

Opcje usługi

- wsparcie techniczne Open Audit przez okresy będące wielokrotnością 12 miesięcy

Zapraszamy do kontaktu.